Microsoft detecta campaña de ciberespionaje ruso dirigida a embajadas extranjeras en Moscú

Microsoft ha revelado la existencia de una sofisticada campaña de ciberespionaje impulsada por el grupo ruso Secret Blizzard, cuyo objetivo principal es comprometer redes diplomáticas extranjeras en Moscú mediante ataques de tipo adversary-in-the-middle (AiTM) ejecutados a nivel de proveedores locales de internet (ISP). El ataque busca instalar un certificado raíz TLS malicioso que permitiría interceptar y suplantar tráfico cifrado en dispositivos pertenecientes a personal diplomático.

Según el informe publicado por el equipo de Threat Intelligence de Microsoft el jueves 31 de julio de 2025, la campaña ha estado activa desde 2024 y explota la colaboración obligatoria de los ISPs rusos con el gobierno federal. Esta colaboración otorga al grupo atacante control directo sobre el tráfico entre las embajadas y los destinos en línea a los que acceden, facilitando redirecciones encubiertas hacia sitios falsificados.

El grupo Secret Blizzard —también conocido como Turla, Venomous Bear, Snake, Uroburos, Waterbug y otros alias— ha estado operativo al menos desde 1996 y es identificado por la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) como parte del Servicio Federal de Seguridad ruso (FSB). Se trata de uno de los grupos estatales más activos y tecnológicamente avanzados del mundo.

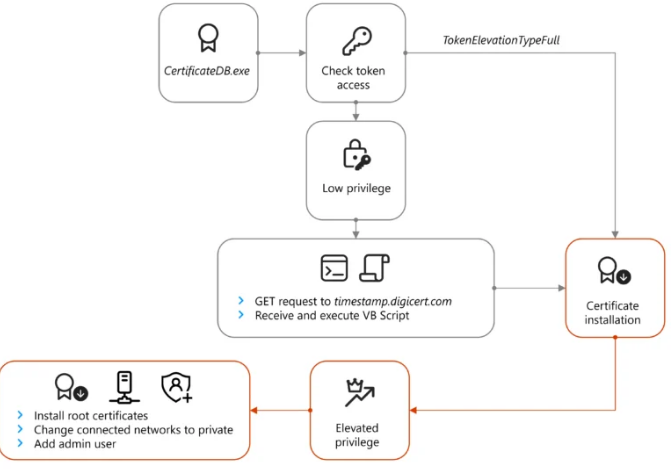

El ataque identificado por Microsoft tiene como objetivo la instalación de ApolloShadow, una pieza de malware personalizado que, tras ser ejecutado, instala un certificado raíz TLS bajo el nombre CertificateDB.exe, haciéndose pasar por un instalador de Kaspersky. Este certificado permite al atacante interceptar conexiones cifradas y hacerse pasar por sitios legítimos sin que el sistema detecte anomalías de validación.

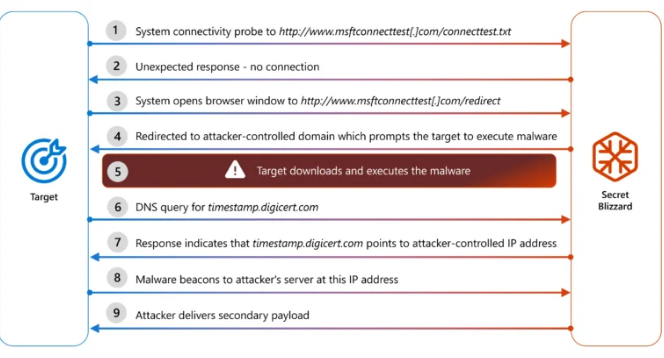

El proceso de infección comienza al colocar al usuario detrás de un portal cautivo, similar a los que se encuentran en redes Wi-Fi públicas, como en hoteles o aeropuertos. En este entorno, el sistema utiliza el servicio Windows Test Connectivity Status Indicator, que normalmente verifica la conectividad de internet realizando una solicitud a www.msftconnecttest.com/redirect. Este mecanismo es desviado por el atacante para llevar al usuario a un dominio controlado, donde se le presenta un error de validación de certificado acompañado de una descarga maliciosa de ApolloShadow.

Una vez ejecutado, el malware verifica si el sistema tiene privilegios administrativos utilizando la API GetTokenInformationType. Si no los posee, simula una instalación legítima a través de una ventana de User Access Control (UAC) para obtener permisos elevados. Durante este proceso, también puede mostrar un sitio falsificado similar a timestamp.digicert.com/registered para entregar una carga útil secundaria en forma de VBScript.

Si ApolloShadow logra instalarse con éxito, modifica la configuración de red del sistema para marcar todas las conexiones como privadas. Esto reduce las restricciones del firewall de Windows, permitiendo una mayor visibilidad del dispositivo en la red y facilitando futuros movimientos laterales, aunque Microsoft no ha observado evidencia directa de este tipo de desplazamientos en esta campaña.

El objetivo estratégico de esta operación es permitir la persistencia prolongada en redes sensibles con fines de recolección de inteligencia. La manipulación de certificados TLS otorga al atacante la capacidad de interceptar y alterar el tráfico cifrado sin levantar sospechas, representando una amenaza considerable para la seguridad de las comunicaciones diplomáticas.

Microsoft recomienda a todas las organizaciones extranjeras que operan en Moscú, especialmente aquellas con funciones diplomáticas o de defensa, que utilicen túneles cifrados hacia proveedores de internet confiables fuera del alcance de las redes rusas. Esta medida busca mitigar el riesgo de exposición ante campañas similares, ejecutadas desde la capa más baja de la infraestructura de conectividad.