Sitios para adultos ocultan codigo malicioso

Sitios para adultos ocultan codigo malicioso en imagenes .svg para generar likes fraudulentos en Facebook

Investigadores han detectado que decenas de sitios para adultos estan insertando codigo malicioso en imagenes .svg para manipular navegadores y generar “me gusta” no autorizados en publicaciones de Facebook que promocionan dichas paginas.

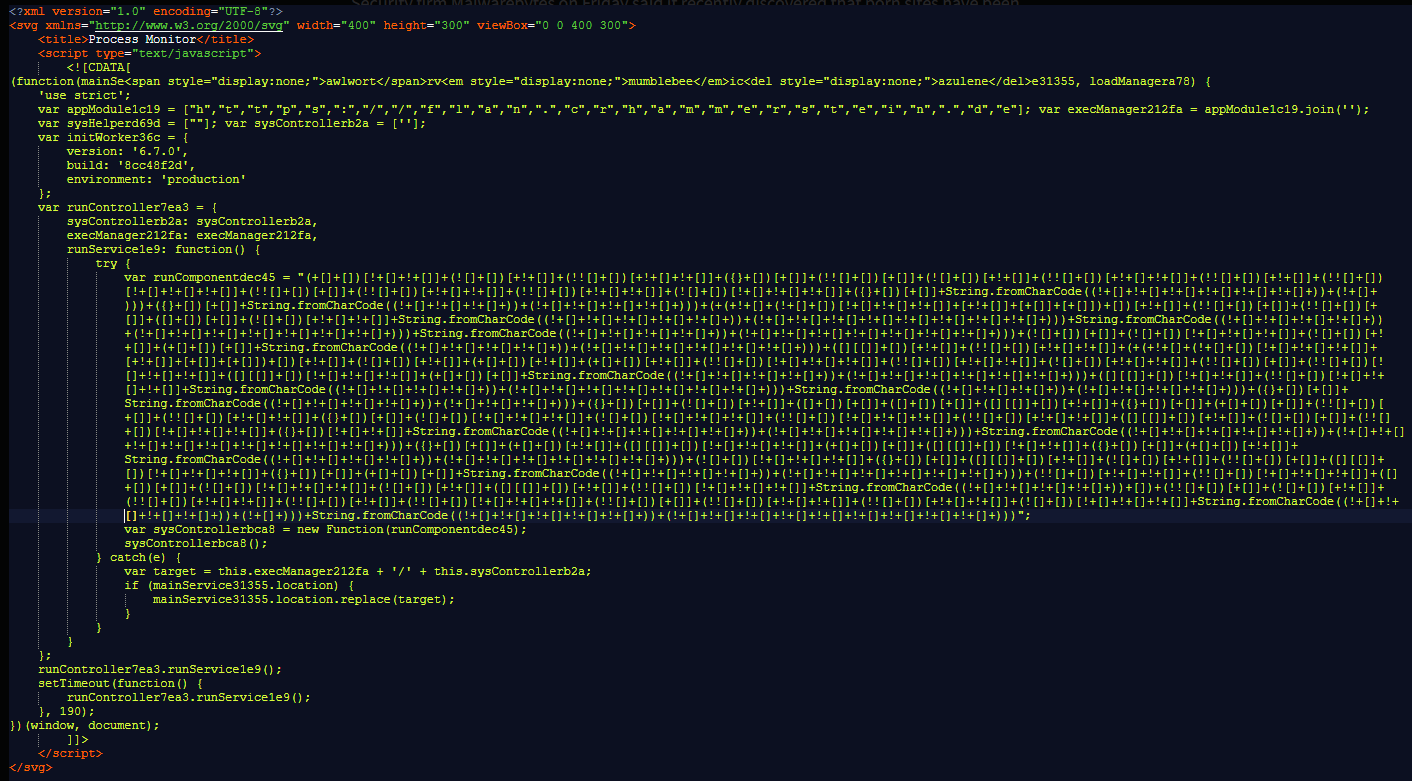

La investigación, publicada por Malwarebytes, describe una campaña en la que imágenes en formato Scalable Vector Graphics (SVG) actúan como portadoras de JavaScript ofuscado. A diferencia de formatos como .jpg o .png, los archivos .svg usan sintaxis XML para definir gráficos, lo que permite incrustar código HTML y scripts. Este comportamiento, previsto por el estándar, también abre la puerta a abusos como cross-site scripting (XSS), inyección HTML y ataques de denegación de servicio.

Como funciona el ataque con imagenes .svg

Según Malwarebytes, cuando un visitante objetivo hace clic sobre una de estas imágenes en un sitio comprometido, el navegador ejecuta JavaScript diseñado para registrar automáticamente un “me gusta” en publicaciones de Facebook que promocionan la web en cuestión. Este comportamiento solo se activa si el usuario tiene una sesión abierta en la red social.

El código dentro del archivo .svg utiliza una versión personalizada de JSFuck, técnica que codifica JavaScript únicamente con un conjunto reducido de caracteres, dificultando su lectura. Una vez decodificado, el script inicial descarga en cadena más JavaScript ofuscado, hasta llegar a la carga útil: Trojan.JS.Likejack, malware conocido que automatiza el clic en el botón “Like” de Facebook sin el conocimiento del usuario.

Impacto y alcance de la campaña

Malwarebytes ha identificado decenas de sitios WordPress que implementan esta táctica. Todos forman parte de un patrón repetitivo: la infraestructura y el CMS son idénticos, y el vector de ataque es el mismo archivo .svg manipulado. Facebook elimina regularmente perfiles implicados en estas prácticas, pero los responsables suelen regresar con nuevas cuentas para continuar la actividad.

El vector no es nuevo. En 2023, atacantes prorrusos explotaron una etiqueta .svg para aprovechar una vulnerabilidad XSS en Roundcube, afectando a más de 1.000 servicios de correo web. Más recientemente, en junio de 2025, investigadores documentaron un ataque de phishing en el que un archivo .svg abría una pantalla falsa de inicio de sesión de Microsoft con el correo del objetivo precargado.

Por que el formato .svg es un objetivo atractivo

El formato SVG se ha convertido en un vector atractivo por tres razones principales:

- Capacidad de incrustar scripts: al basarse en XML, admite etiquetas HTML y código JavaScript ejecutable.

- Facilidad para evadir detección: muchos filtros de contenido priorizan extensiones como .exe, .js o .html, pero permiten .svg sin un análisis profundo.

- Compatibilidad amplia: navegadores modernos interpretan .svg de forma nativa, lo que facilita la ejecución del código malicioso sin necesidad de descargas adicionales.

Medidas de mitigacion

Para reducir el riesgo de este tipo de ataques, los especialistas recomiendan:

- Filtrado y sanitizacion de SVG: validar y limpiar cualquier archivo .svg antes de subirlo a un CMS o servidor.

- Políticas de seguridad de contenido (CSP): restringir la ejecución de JavaScript incrustado en imágenes.

- Educación del usuario: advertir sobre la interacción con contenido de procedencia no verificada, especialmente en plataformas de alto riesgo como sitios para adultos.

Este caso refuerza la idea de que los formatos de archivo vectorial, si no se gestionan con cuidado, pueden servir como vehículos eficaces para la distribución de malware, incluso en entornos en los que el usuario cree estar interactuando únicamente con contenido visual.

Fuente técnica: Malwarebytes. Más sobre seguridad web en nuestra sección Security.